在当今高度互联的数字时代,无线网络已成为企业运营和个人生活的核心基础设施。便捷的无线接入背后,潜藏着复杂多变的安全风险。从数据窃取、中间人攻击到未授权访问,无线网络的安全防线时刻面临考验。因此,一套系统化、智能化的“无线安全引擎”与“无线风险管理防御方案”至关重要,它们如同网络的免疫系统,主动识别、评估并抵御潜在威胁。

一、 无线安全风险全景透视

无线网络因其开放性,风险点遍布于接入、传输与终端各个环节。常见风险包括:

- 弱加密与认证漏洞:使用过时或强度不足的加密协议(如WEP),或配置不当的WPA/WPA2,为攻击者破解密钥打开方便之门。

- 流氓接入点(Rogue AP):未经授权部署的无线接入点,可能被用于窃听或发起钓鱼攻击。

- 中间人攻击(MITM):攻击者在合法用户与网络之间建立非法连接,拦截、篡改通信数据。

- 拒绝服务攻击(DoS):通过发送大量请求淹没无线信道或接入点,导致合法用户无法接入。

- 终端设备风险:接入网络的移动设备若自身存在安全漏洞或恶意软件,会成为攻击渗透的内应。

二、 无线安全引擎:核心防御机制

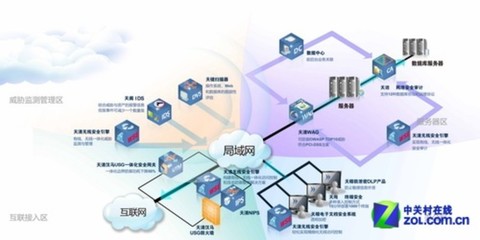

无线安全引擎是现代无线风险管理防御方案的大脑与中枢。它通常不是一个单一的设备,而是一套集成硬件、软件与智能算法的综合系统,其核心功能包括:

- 实时监测与发现:持续扫描无线射频环境,自动识别所有活跃的无线设备(包括合法AP、客户端、流氓AP、邻近网络设备等),绘制动态的无线网络地图。

- 深度流量分析:对无线数据流量进行深度包检测(DPI),识别异常流量模式、协议违规以及潜在的攻击载荷。

- 威胁情报与行为分析:集成最新的威胁情报库,并运用机器学习和行为分析技术,建立正常网络行为基线,从而精准检测偏离基线的可疑活动,及时发现零日攻击和高级持续威胁(APT)。

- 自动化策略执行:一旦检测到威胁,引擎可自动或经管理员确认后,执行预定义的响应策略,如隔离受感染设备、阻断恶意流量、禁用流氓AP等,实现秒级响应。

- 合规性审计与报告:自动生成详细的安全事件日志、合规性报告(如满足PCI-DSS、GDPR等要求)和风险趋势分析,为安全管理和决策提供数据支撑。

三、 构建闭环的无线风险管理防御方案

一个有效的防御方案应贯穿风险管理的全生命周期:识别、保护、检测、响应、恢复。结合无线安全引擎,方案通常涵盖以下层面:

- 安全接入与强化:强制使用WPA3等强加密协议,实施基于证书或802.1X/EAP的企业级身份认证,确保只有授权设备与用户能够接入。对AP进行安全加固,关闭不必要的服务与端口。

- 网络分段与隔离:采用虚拟局域网(VLAN)等技术,将无线网络与核心业务网络进行逻辑隔离,并为访客、IoT设备等不同信任级别的终端划分独立网段,限制攻击横向移动。

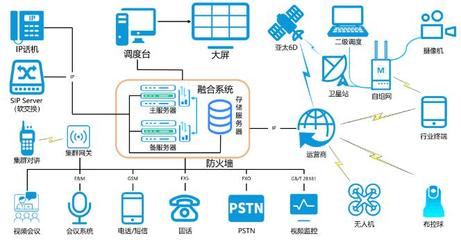

- 持续监控与主动防御:部署无线入侵检测/防御系统(WIDS/WIPS),其核心便是无线安全引擎。它7x24小时工作,不仅被动报警,更能主动干扰、阻断攻击源。

- 终端安全联动:与终端检测与响应(EDR)系统、移动设备管理(MDM)方案集成,确保接入终端符合安全策略(如安装了最新补丁、启用防火墙),实现端到端的安全可见性与控制。

- 安全意识与流程:技术方案需配以完善的安全管理制度和员工安全意识培训,明确无线网络使用规范,形成人防与技防的合力。

四、 展望:迈向更智能、更融合的无线安全

随着Wi-Fi 6/6E、物联网的普及以及办公环境的日益移动化、混合化,无线安全的边界正在消融。未来的无线安全引擎将更加智能化,与SD-WAN、SASE(安全访问服务边缘)架构深度融合,在云、边、端协同提供一体化的安全保护。零信任网络访问(ZTNA)理念将深度应用于无线场景,实现“永不信任,持续验证”,确保在任何地点、通过任何设备访问资源的安全性。

总而言之,面对严峻的无线安全形势,组织必须超越传统的“设个密码”的简单思维,转而采纳以智能无线安全引擎为核心、覆盖管理全流程的动态防御方案。唯有如此,才能在享受无线便利的筑牢网络安全的空中防线,保障业务与数据的万无一失。

(注:文中提及的“图6”可能为某具体技术方案或产品架构中的示意图,展示了无线安全引擎在整体防御方案中的部署位置或工作流程,通常用于说明其监测范围、分析节点或与其它安全组件的联动关系。)